Tidak ada yang namanya keamanan sempurna. Dengan pengetahuan, sumber daya, dan waktu yang cukup, sistem apa pun dapat dikompromikan. Yang terbaik yang dapat Anda lakukan adalah membuatnya menjadi sulit bagi penyerang mungkin. Yang mengatakan ada langkah-langkah yang dapat Anda ambil untuk mengeraskan jaringan Anda terhadap sebagian besar serangan.

Konfigurasi default untuk apa yang saya sebut router tingkat konsumen menawarkan keamanan yang cukup mendasar. Sejujurnya, tidak perlu banyak berkompromi dengan mereka. Ketika saya menginstal router baru (atau mengatur ulang yang sudah ada), saya jarang menggunakan 'setup wizards'. Saya melewati dan mengkonfigurasi semuanya persis seperti yang saya inginkan. Kecuali ada alasan bagus, saya biasanya tidak membiarkannya sebagai default.

Saya tidak bisa memberi tahu Anda pengaturan persis yang perlu Anda ubah. Halaman admin setiap router berbeda; bahkan router dari pabrik yang sama. Tergantung pada router tertentu, mungkin ada pengaturan yang tidak dapat Anda ubah. Untuk banyak pengaturan ini, Anda perlu mengakses bagian konfigurasi lanjutan dari halaman admin.

Kiat : Anda dapat menggunakan aplikasi Android RouterCheck untuk menguji keamanan router Anda.

Saya telah menyertakan tangkapan layar Asus RT-AC66U. Itu dalam kondisi default.

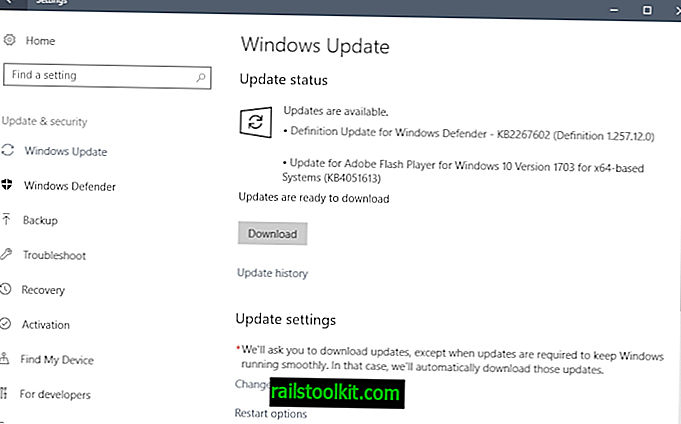

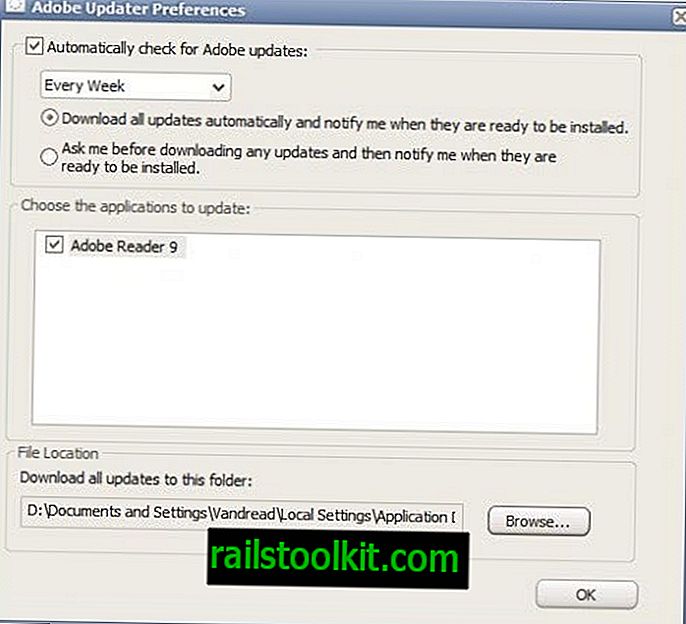

Perbarui firmware Anda. Kebanyakan orang memperbarui firmware ketika mereka pertama kali menginstal router dan kemudian membiarkannya sendiri. Penelitian terbaru menunjukkan bahwa 80% dari 25 model router nirkabel terlaris memiliki kerentanan keamanan. Pabrikan yang terpengaruh meliputi: Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet, dan lainnya. Sebagian besar pabrikan merilis firmware yang diperbarui ketika kerentanan terungkap. Setel pengingat di Outlook atau sistem email apa pun yang Anda gunakan. Saya merekomendasikan memeriksa pembaruan setiap 3 bulan. Saya tahu ini terdengar seperti no-brainer, tetapi hanya menginstal firmware dari situs web produsen.

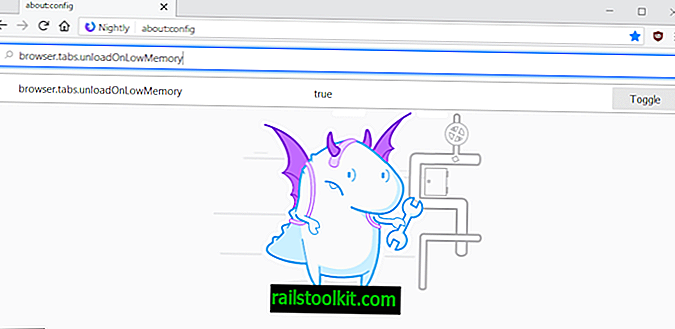

Selain itu, nonaktifkan kemampuan router untuk secara otomatis memeriksa pembaruan. Saya bukan penggemar membiarkan perangkat 'telepon rumah'. Anda tidak memiliki kendali atas tanggal pengiriman. Misalnya, apakah Anda tahu bahwa beberapa yang disebut 'Smart TV' mengirim informasi kembali ke pabriknya? Mereka mengirim semua kebiasaan menonton Anda setiap kali Anda mengubah saluran. Jika Anda memasukkan drive USB ke dalamnya, mereka mengirim daftar setiap nama file pada drive. Data ini tidak dienkripsi dan dikirim bahkan jika pengaturan menu diatur ke NO.

Nonaktifkan administrasi jarak jauh. Saya mengerti beberapa orang harus dapat mengkonfigurasi ulang jaringan mereka dari jarak jauh. Jika perlu, setidaknya aktifkan akses https dan ubah port default. Perhatikan bahwa ini termasuk semua jenis manajemen berbasis 'cloud', seperti Akun Smart WiFi Linksys dan Asus 'AiCloud.

Gunakan kata sandi yang kuat untuk admin router. Cukup kata. Kata sandi default untuk router adalah pengetahuan umum dan Anda tidak ingin orang lain hanya mencoba pass default dan masuk ke router.

Aktifkan HTTPS untuk semua koneksi admin. Ini dinonaktifkan secara default pada banyak router.

Batasi lalu lintas masuk. Saya tahu ini masuk akal, tetapi kadang-kadang orang tidak memahami konsekuensi pengaturan tertentu. Jika Anda harus menggunakan penerusan porta, sangat selektif. Jika memungkinkan, gunakan port non-standar untuk layanan yang Anda konfigurasi. Ada juga pengaturan untuk memfilter lalu lintas internet anonim (ya), dan untuk respons ping (tidak).

Gunakan enkripsi WPA2 untuk WiFi. Jangan pernah menggunakan WEP. Ini dapat rusak dalam beberapa menit dengan perangkat lunak yang tersedia secara bebas di internet. WPA tidak jauh lebih baik.

Matikan WPS (Pengaturan Proteksi WiFi) . Saya mengerti kenyamanan menggunakan WPS, tapi itu ide yang buruk untuk memulai.

Batasi lalu lintas keluar. Seperti disebutkan di atas, saya biasanya tidak suka perangkat yang telepon rumah. Jika Anda memiliki jenis perangkat ini, pertimbangkan untuk memblokir semua lalu lintas internet dari mereka.

Nonaktifkan layanan jaringan yang tidak digunakan, terutama UPnP. Ada kerentanan yang dikenal luas saat menggunakan layanan uPnP. Layanan lain mungkin tidak perlu: Telnet, FTP, SMB (Samba / berbagi file), TFTP, IPv6

Logout dari halaman admin setelah selesai . Hanya menutup halaman web tanpa keluar dapat membuat sesi terotentikasi terbuka di router.

Periksa kerentanan port 32764 . Setahu saya beberapa router yang diproduksi oleh Linksys (Cisco), Netgear, dan Diamond terpengaruh, tetapi mungkin ada yang lain. Firmware yang lebih baru dirilis, tetapi mungkin tidak sepenuhnya menambal sistem.

Periksa router Anda di: //www.grc.com/x/portprobe=32764

Aktifkan pencatatan . Cari aktivitas mencurigakan di log Anda secara teratur. Sebagian besar router memiliki kemampuan untuk mengirim email log kepada Anda pada interval yang ditentukan. Pastikan juga jam dan zona waktu diatur dengan benar sehingga log Anda akurat.

Untuk yang benar-benar sadar akan keamanan (atau mungkin hanya paranoid), berikut ini adalah langkah-langkah tambahan untuk dipertimbangkan

Ubah nama pengguna admin . Semua orang tahu standarnya biasanya admin.

Siapkan jaringan 'Tamu' . Banyak router baru yang mampu membuat jaringan tamu nirkabel terpisah. Pastikan itu hanya memiliki akses ke internet, dan bukan LAN Anda (intranet). Tentu saja, gunakan metode enkripsi yang sama (WPA2-Personal) dengan frasa sandi yang berbeda.

Jangan hubungkan penyimpanan USB ke router Anda . Ini secara otomatis memungkinkan banyak layanan pada router Anda dan dapat mengekspos konten drive itu ke internet.

Gunakan penyedia DNS alternatif . Kemungkinan Anda menggunakan pengaturan DNS apa pun yang diberikan ISP Anda kepada Anda. DNS semakin menjadi sasaran serangan. Ada penyedia DNS yang telah mengambil langkah-langkah tambahan untuk mengamankan server mereka. Sebagai bonus tambahan, penyedia DNS lain dapat meningkatkan kinerja internet Anda.

Ubah kisaran alamat IP default pada jaringan LAN Anda (di dalam) . Setiap router tingkat konsumen yang saya lihat menggunakan 192.168.1.x atau 192.168.0.x sehingga memudahkan untuk menyusun skrip serangan otomatis.

Rentang yang tersedia adalah:

10.xxx apa saja

192.168.xx

172.16.xx hingga 172.31.xx

Ubah alamat LAN default router . Jika seseorang mendapatkan akses ke LAN Anda, mereka tahu alamat IP router tersebut adalah xxx1 atau xxx254; jangan membuatnya mudah bagi mereka.

Nonaktifkan atau batasi DHCP . Mematikan DHCP biasanya tidak praktis kecuali Anda berada di lingkungan jaringan yang sangat statis. Saya lebih suka membatasi DHCP hingga 10-20 alamat IP mulai dari xxx101; ini membuatnya lebih mudah untuk melacak apa yang terjadi di jaringan Anda. Saya lebih suka meletakkan perangkat 'permanen' saya (desktop, printer, NAS, dll.) Pada alamat IP statis. Dengan begitu hanya laptop, tablet, telepon, dan tamu yang menggunakan DHCP.

Nonaktifkan akses admin dari nirkabel . Fungsi ini tidak tersedia di semua router rumah.

Nonaktifkan siaran SSID . Ini tidak sulit bagi seorang profesional untuk diatasi dan dapat membuat sakit untuk memungkinkan pengunjung di jaringan WiFi Anda.

Gunakan pemfilteran MAC . Sama seperti di atas; nyaman bagi pengunjung.

Beberapa dari barang-barang ini termasuk dalam kategori 'Keamanan oleh Ketidakjelasan', dan ada banyak profesional TI dan keamanan yang mengejek mereka, mengatakan bahwa itu bukan tindakan pengamanan. Di satu sisi, mereka benar-benar benar. Namun, jika ada langkah yang dapat Anda ambil untuk membuatnya lebih sulit untuk mengkompromikan jaringan Anda, saya pikir itu layak dipertimbangkan.

Keamanan yang baik bukanlah 'atur dan lupakan saja'. Kita semua telah mendengar tentang banyak pelanggaran keamanan di beberapa perusahaan terbesar. Bagi saya, bagian yang sangat menjengkelkan adalah ketika Anda di sini mereka telah dikompromikan selama 3, 6, 12 bulan atau lebih sebelum ditemukan.

Luangkan waktu untuk memeriksa log Anda. Pindai jaringan Anda mencari perangkat dan koneksi yang tidak terduga.

Di bawah ini adalah referensi resmi:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf